Spesso commettiamo l’errore di pensare: “Il mio sito non è importante, nessuno si interesserà a lui”. Ma la realtà è diversa. Non è l’importanza del tuo sito che attira gli hacker, salvo che tu non gestisca dati sensibili o un portale di grande valore. Nella maggior parte dei casi, ciò che colpisce il tuo sito è l’entropia: bot automatici che testano migliaia di vulnerabilità su centinaia di migliaia di siti, senza sapere nemmeno quale sia il tuo.

Se una vulnerabilità “va a segno”, il bot segnala il risultato a chi l’ha lanciato, e solo a quel punto un hacker reale potrebbe interessarsi al tuo sito.

Non allarmarti… non ancora. Ma forse la quantità di attacchi che riceve un sito dovrebbe farti riflettere.

Indice dei contenuti

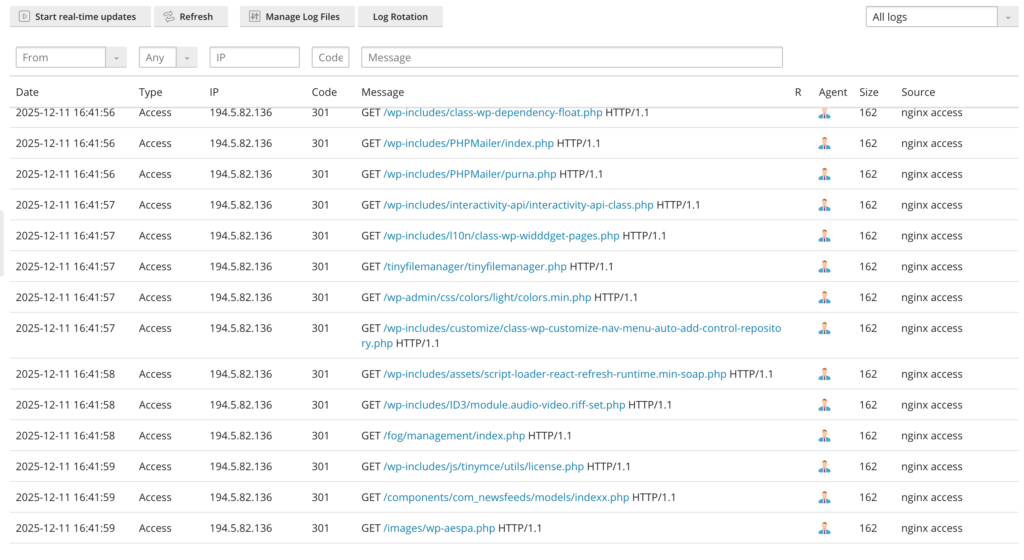

Alcuni esempi reali dai log

Negli ultimi giorni ho registrato centinaia di richieste sospette verso questo sito. Eccone alcune, spiegate in modo semplice:

- GET /wp-admin/defaults.php

Tentativo di accedere a file amministrativi presenti solo in vecchie versioni di WordPress. I bot sperano che il tuo sito sia obsoleto. - GET /.well-known/acme-challenge/content.php

Ricerca di script collegati ai certificati SSL. Alcuni attaccanti provano a manipolare i challenge ACME per generare certificati falsi. - GET /wp-content/uploads/2023/05/404.php

Esplorazione della cartella upload alla ricerca di file PHP lasciati da vecchi exploit o da plugin vulnerabili. - GET /shell.php

Tentativo diretto di aprire una webshell: se il file esistesse, l’attaccante avrebbe accesso completo al server. - GET /wp-admin/wso.php

Controllo per individuare WSO WebShell, una delle backdoor più diffuse nei siti WordPress compromessi. - GET /wp-content/plugins/wp-conflg.php

Ricerca di file “fake” che imitano plugin popolari: molti bot testano nomi simili per trovare configurazioni esposte. - GET /phpmyadmin/index.php

Tentativo di accedere a strumenti di gestione del database lasciati pubblici o non protetti. - GET /xmlrpc.php

Endpoint usato per attacchi di forza bruta, spam o DDoS tramite pingback. Se attivo, è una porta spesso bersagliata. - GET /wp-login.php?author=1

Enumeration degli utenti: serve a scoprire l’username dell’amministratore come primo passo per un attacco di forza bruta.

Cosa significano questi log

Ogni tentativo racconta una storia: bot automatizzati esplorano, cercano punti deboli, segnano eventuali vulnerabilità. Non è un attacco mirato contro di te personalmente, ma il tuo sito fa parte di una gigantesca rete di test casuali.

In alcuni casi, il bot prova decine di file inesistenti in pochi secondi, come a dire: “Vediamo se qualcuno ha dimenticato una porta aperta”. Altre volte cercano directory di backup (/backup/, /old/) o plugin obsoleti, sperando che siano lasciati vulnerabili.

Non sei al sicuro, ma neanche scoperto

Se il tuo sito è aggiornato, il server è configurato correttamente e hai installato plugin di sicurezza, le possibilità che qualcuno possa bucarlo calano drasticamente. Non è magia: è prevenzione.

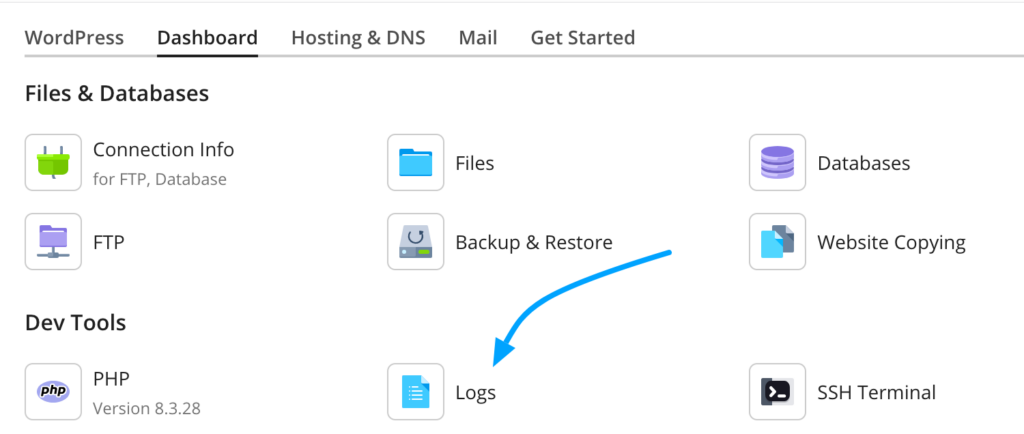

Vuoi vedere se anche il tuo sito sta ricevendo tentativi di intrusione?

È semplice: accedi al pannello di controllo del tuo hosting e apri la sezione log del server (solitamente access.log o error.log).

Scorri le ultime 24–72 ore e controlla se trovi richieste strane, file inesistenti, percorsi insoliti o ripetuti.

Se riconosci chiamate simili a quelle della lista qui sopra, significa che anche il tuo sito è già sotto scansione da parte dei bot, ed è normale. Succede a tutti.

Cosa cercare nei log del tuo sito

Quando apri i log, prova a individuare:

- File inesistenti richiesti (es. /shell.php, /wso.php, /config.php, /backup.zip)

→ indicano tentativi di trovare backdoor o file di configurazione vulnerabili. - Accessi ripetuti allo stesso file in pochi secondi

→ tipico comportamento dei bot che fanno scanning automatico. - Richieste nella cartella /wp-admin/ da utenti non loggati

→ segnali di tentativi di accesso all’area di amministrazione. - Richieste alla cartella /wp-content/uploads/ per file PHP

→ verifica se qualcuno cerca file caricati da vecchi exploit. - Chiamate a /xmlrpc.php

→ molto comune nei brute force e negli attacchi via pingback. - Accessi alla pagina /wp-login.php con parametri strani**

→ tentativi di enumerazione degli utenti o attacchi di forza bruta. - Tentativi di accesso a /phpmyadmin/

→ verifica se phpMyAdmin è esposto (non dovrebbe esserlo). - User agent sospetti, ad esempio:

- “python-requests”

- “curl”

- “wp-scan”

- “nikto”

→ strumenti usati per scansioni automatiche.

- IP che fanno decine o centinaia di richieste in pochi secondi

→ probabile bot che scansiona tutto il sito.

Perché dovrebbero attaccare proprio me?

La domanda è naturale. Molti pensano che un sito “piccolo” o “poco importante” non sia un obiettivo.

Ma la verità è che non sei tu a essere scelto: è il tuo sito che finisce nel percorso casuale di migliaia di bot.

Gli attacchi non sono personali, sono statistici.

I bot funzionano così:

- scansionano automaticamente milioni di siti, a caso;

- cercano file, plugin o versioni note per avere falle;

- se trovano una vulnerabilità, la segnalano a chi li ha programmati;

- solo in quel momento potrebbe intervenire un umano.

Per gli hacker, ogni sito vulnerabile è utile, anche se piccolo:

- può inviare spam,

- può essere usato per reindirizzare traffico,

- può ospitare malware,

- può diventare parte di una botnet.

Non attaccano te. Attaccano “un sito vulnerabile”, qualunque esso sia.

Per questo un sito apparentemente “irrilevante” riceve comunque decine o centinaia di tentativi di intrusione ogni giorno.

Dove si trovano le vulnerabilità

Le vulnerabilità non sono sempre nascoste nei posti più ovvi. Alcuni punti comuni includono:

- Plugin e temi obsoleti

- Versioni vecchie di WordPress core

- File di backup lasciati nella cartella pubblica (

/backup/,/old/) - Cartelle di configurazione esposte, come

wp-config.phpmal protetto

Una fonte utile per comprendere quali plugin o versioni sono vulnerabili è il WordPress Vulnerability Database (specifico per: Plugin, core di WordPress, Temi ), che aggiorna costantemente un elenco di falle note. Qui puoi controllare se uno dei plugin installati sul tuo sito ha vulnerabilità conosciute e quanto siano critiche.

Strumenti di scansione e sicurezza

Esistono strumenti che simulano i tentativi di intrusione e ti aiutano a capire quanto il tuo sito sia sicuro:

- WPScan: uno scanner open-source per WordPress, capace di rilevare versioni vulnerabili di core, plugin e temi.

- Sucuri SiteCheck: controlla malware, blacklist e vulnerabilità note.

- Plugin di sicurezza come Wordfence o iThemes Security: oltre a proteggere in tempo reale, forniscono report sui tentativi di intrusione.

Eseguire una scansione periodica non significa essere paranoici: significa conoscere il proprio sito e anticipare possibili problemi prima che un bot o un hacker li sfrutti.

Puoi “attaccarti” per capire come difenderti: si chiamano audit di sicurezza

Un modo estremamente efficace per migliorare la protezione del tuo sito è simulare un attacco prima che lo facciano i bot. Questa pratica si chiama security audit o, in termini più tecnici, penetration test. Non si tratta di hackerare il proprio sito per gioco: è un’analisi strutturata che riproduce gli stessi passaggi che un attaccante reale (o un bot ben configurato) seguirebbe per individuare punti deboli.

Con strumenti come WPScan, scanner di sicurezza, analisi dei permessi dei file o test delle configurazioni del server, puoi scoprire:

- plugin vulnerabili mai aggiornati,

- temi che espongono file sensibili,

- configurazioni del server non ottimali,

- directory raggiungibili dall’esterno che non dovrebbero esserlo,

- credenziali deboli o riutilizzate.

Fare un audit periodico significa guardare il tuo sito con gli occhi di un attaccante, così da anticiparlo e chiudere ogni porta aperta prima che qualcuno provi ad entrarci davvero.

⚠️ Attenzione: questa attività va fatta solo sul tuo sito o su siti per i quali hai esplicito permesso. Tentare di testare vulnerabilità su siti altrui senza autorizzazione è illegale e può comportare gravi conseguenze.

Come difendersi dai tentativi di intrusione su WordPress

- Aggiornamenti costanti: WordPress core, plugin e temi sempre aggiornati.

- Plugin di sicurezza: firewall, limit login attempts, rilevamento malware.

- Backup automatici: in caso di problema puoi sempre ripristinare il sito.

- Monitoraggio dei log: capire chi prova ad accedere e come ti protegge da tentativi futuri.

- Server sicuro: configurazioni corrette di PHP, HTTPS e permessi dei file riducono drasticamente i rischi.

Servizio di manutenzione professionale

Gestire la sicurezza da soli può essere difficile, soprattutto quando si hanno molti plugin, aggiornamenti frequenti o poco tempo per seguire ogni dettaglio tecnico.

Un servizio di manutenzione WordPress può includere:

- aggiornamenti regolari di core, plugin e temi,

- monitoraggio dei log e rilevamento di attività sospette,

- backup automatici e ripristino rapido,

- firewall e protezione dai bot.

Se vuoi approfondire perché la manutenzione continua è così importante, qui trovi un articolo dedicato:

Perché un servizio di manutenzione è utile

E se il tuo sito è già stato compromesso e vuoi capire cosa fare subito, puoi iniziare da qui:

Rimozione virus WordPress: cosa fare subito.

Prevenire è sempre meno costoso che riparare

Anche un piccolo sito può resistere ai continui tentativi di intrusione, purché sia gestito con attenzione.

La sicurezza non è un intervento unico: è un processo continuo. Investire un po’ di tempo, o affidarti a chi lo fa per mestiere, ti risparmia problemi, costi e stress.